1.原理

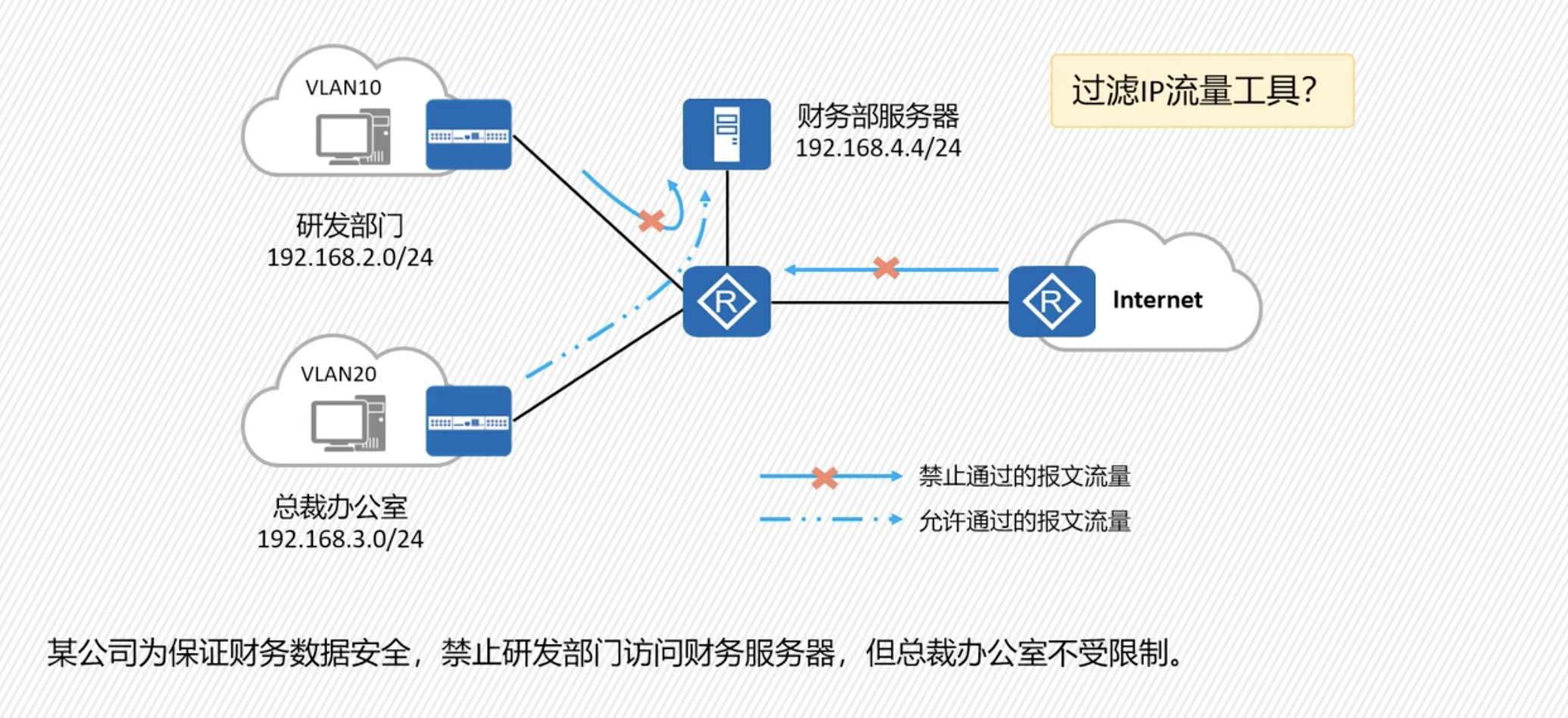

ACL: Access Control Lists(访问控制列表),是一种基于包过滤的访问控制技术,它可以根据设定的条件对接口上的数据包进行过滤,允许其通过或丢弃。访问控制列表被广泛地应用于路由器和三层交换机,借助于访问控制列表,可以有效地控制用户对网络的访问,从而最大程度地保障网络安全。 简单来说就是用用来实现流量的过滤。

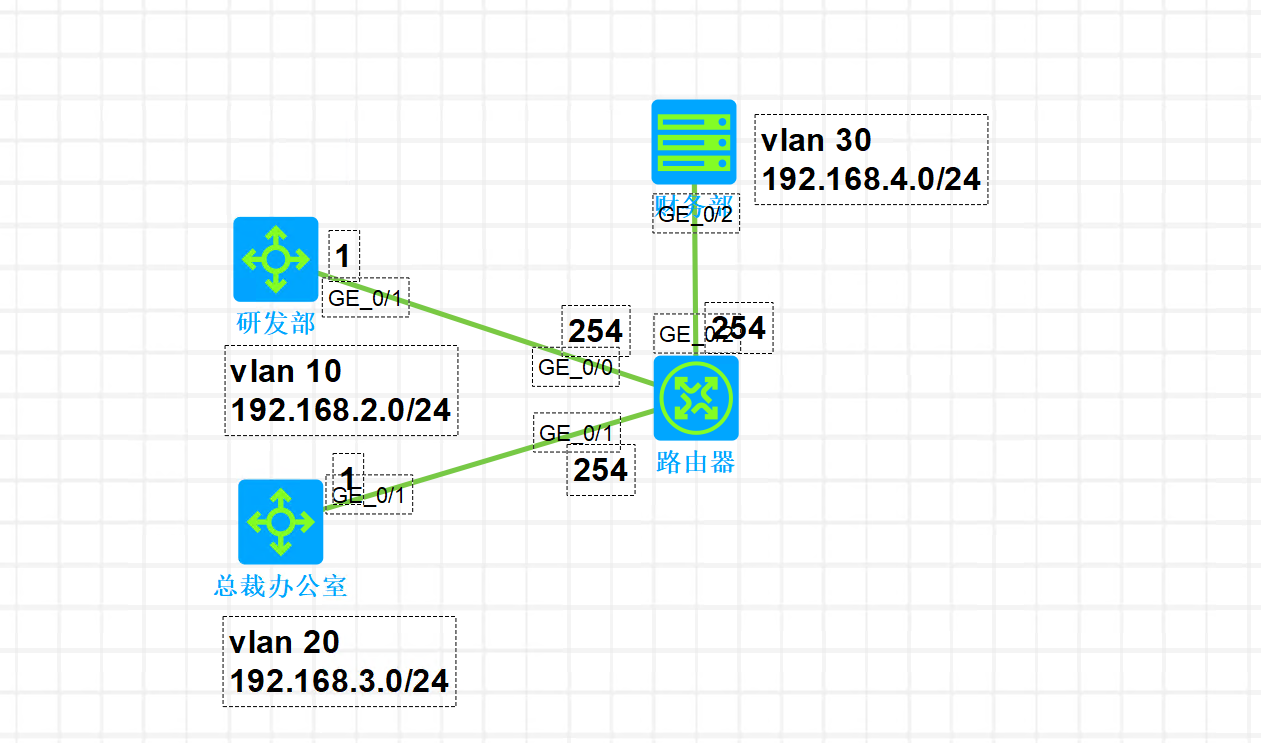

比如图示的网络需求中,只有总裁办公室的网络能访问财务部,其它部门禁止访问,即可以用ACL策略来快速实现。

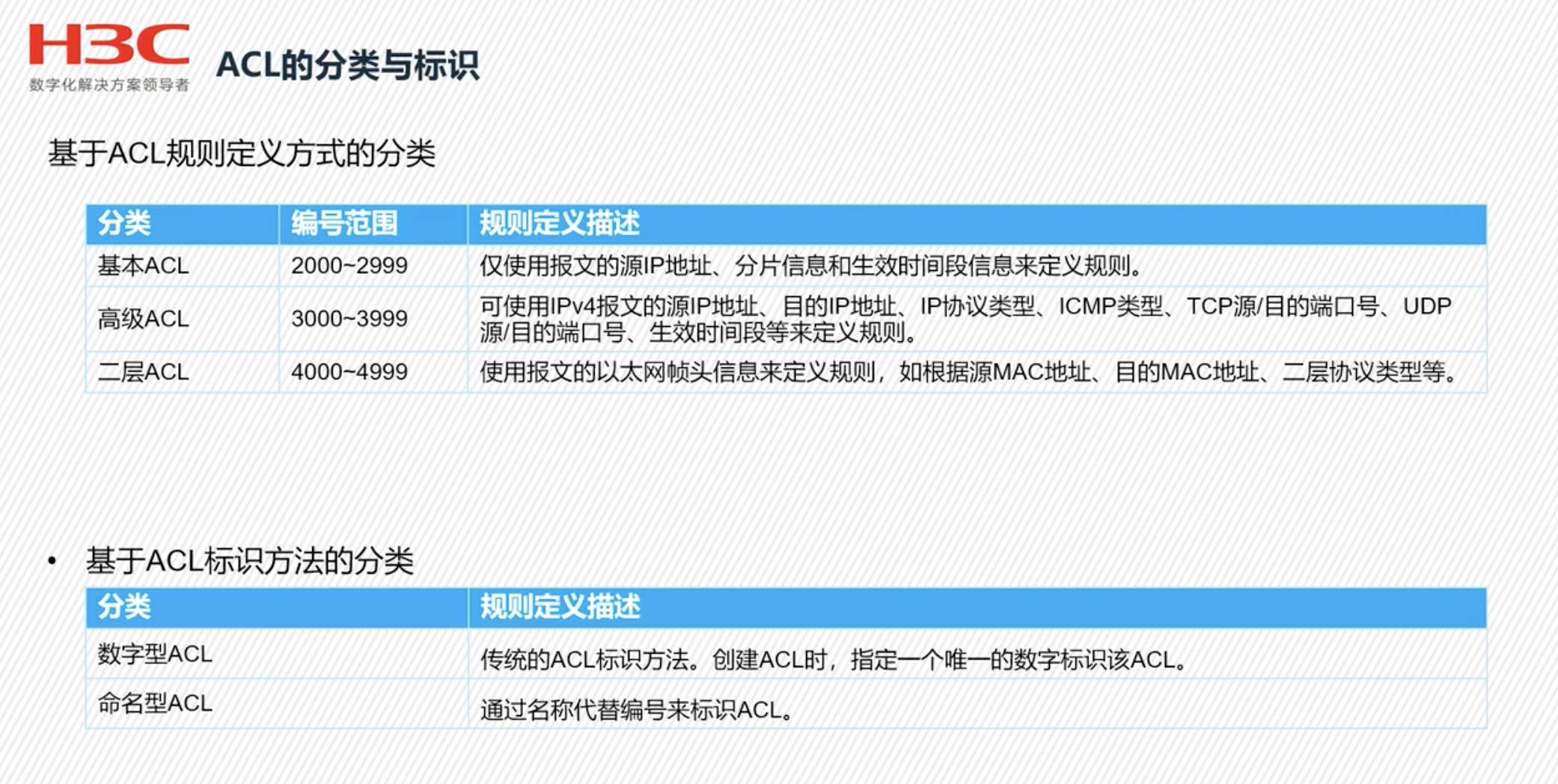

在H3C中,基于ACL规则方式的分类有三种,分别为:

基本ACL,编号使用范围2000-2999,仅使用报文的源IP地址,分片信息和生效时间段信息来定义规则

高级ACL,编号范围为3000-3999,可使用IPv4报文的源IP地址、IP协议类型、ICMP类型、TCP源/目的端口号、UDP源/目的端口号、生效时间段来定义规则。

二层ACL,使用报文的以太网帧头来定义规则,如根据源MAC地址、目的MAC地址、二层协议类型等。

常用的ACL规则使用基本ACL和高级ACL,二层ACL不常用。

2.初始化环境

# 创建 VLAN(如果需要)

[H3C] vlan 10

[H3C-vlan10] quit

# 进入 VLAN 接口视图

[H3C] interface Vlan-interface 10

# 配置 IP 地址和子网掩码

[H3C-Vlan-interface10] ip address 192.168.2.1 24

# 退出接口视图

[H3C-Vlan-interface10] quit把接口加到vlan里

# 进入需要配置的物理接口(如 GigabitEthernet 1/0/1)

[H3C] interface GigabitEthernet 1/0/1

# 配置接口为 access 模式(接入模式,通常用于连接终端设备)

[H3C-GigabitEthernet1/0/1] port link-type access

# 将接口加入 VLAN 10

[H3C-GigabitEthernet1/0/1] port access vlan 10

# 退出接口视图

[H3C-GigabitEthernet1/0/1] quit同样的方式配置两组ip,并设置默认路由为网关,配置完成后保存好配置:

save 2.实现

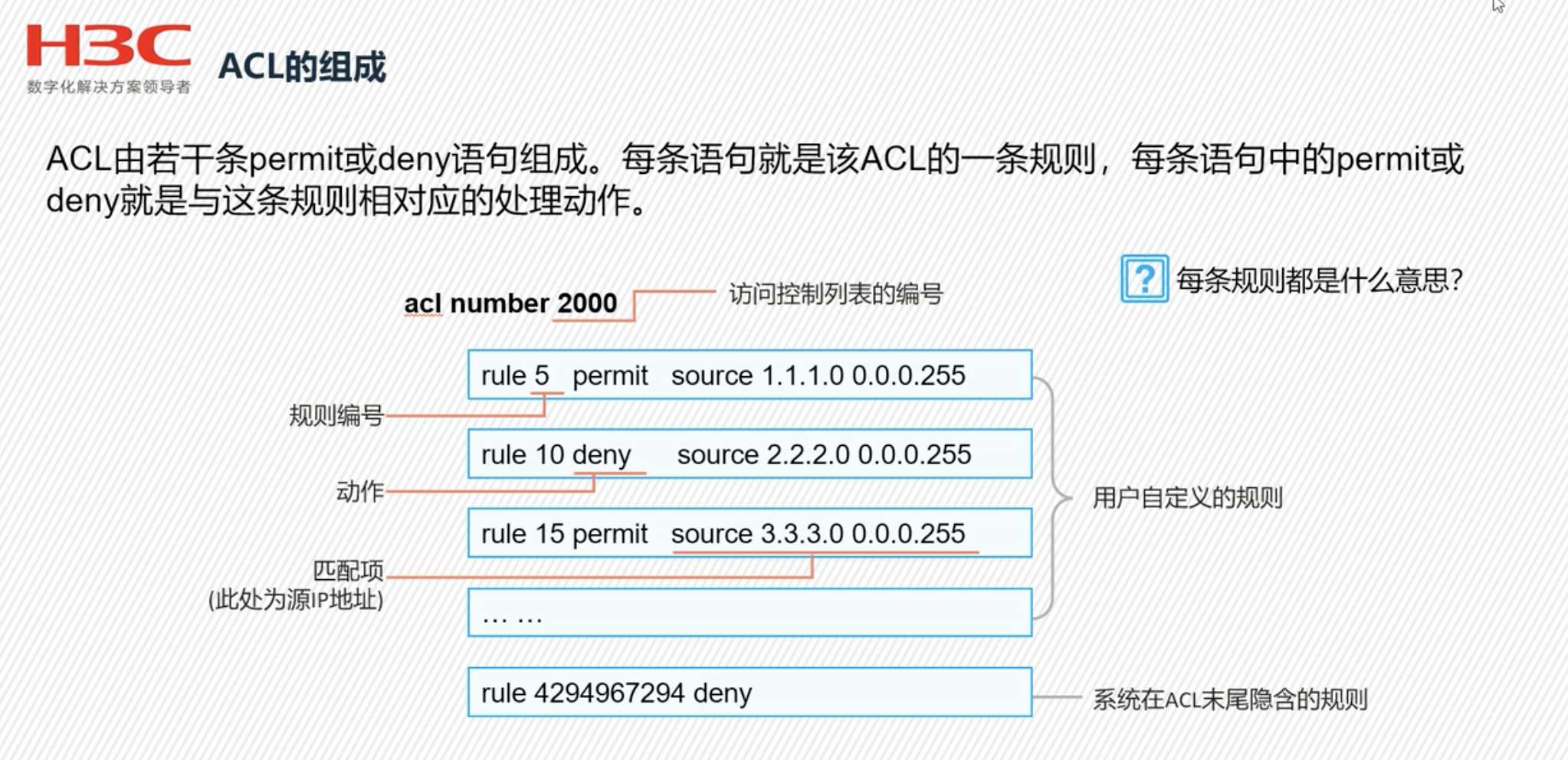

ACL 组成

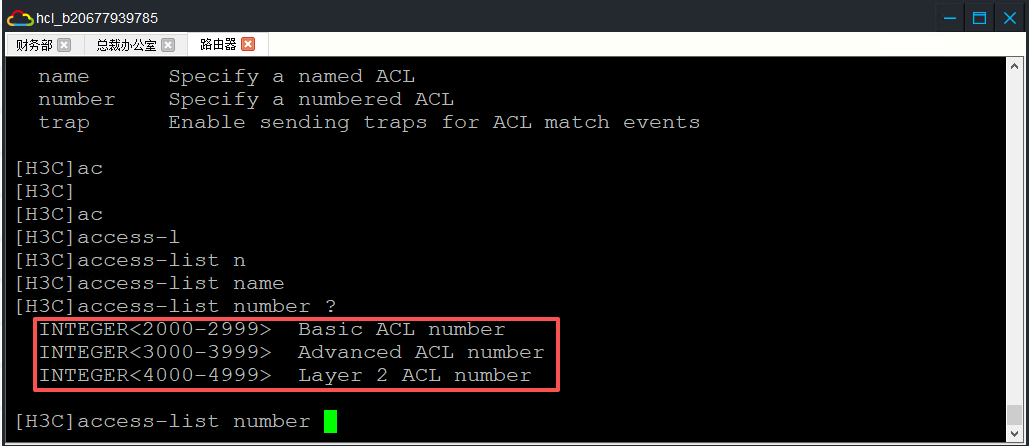

# access-list

# 设置基础acl,这里定义2000

alc number 2000

# 对来自192.168.2.0 掩码为255.255.255.0的网段禁止

rule 10 deny source 192.168.2.0 0.0.0.255 高级acl

alc number 3000

rule 5 deny ip source 192.168.10.0 0.0.0.255 192.168.20.0 0.0.0.2553.应用

配置完acl后,还需要在底层调用才能生效,参考网络图所下:

1、需要在3层接口下调用

vlan-interface 10

# 这里指定定义的acl number,比如定义好的2000或3000

packet-filter 2000 outbond 2、或者在vlanif下调用。

interface g0/2

# 这里指定定义的acl number,比如定义好的2000或3000

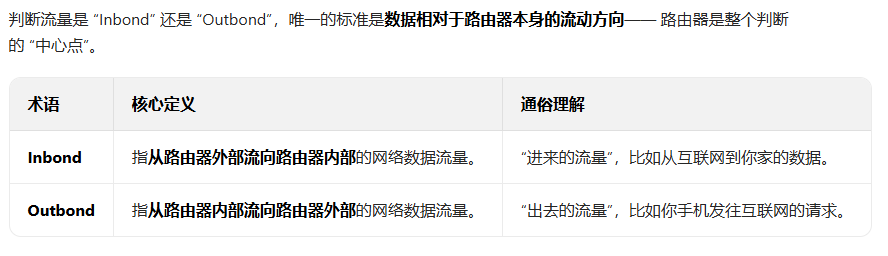

packet-filter 2000 outbond 定义数据是inbond还是还是outbond可把路由器作为参照物。

至此,已经实现了网络访问控制。

评论区